di Sandro Moiso

Tra pace e guerra non esiste un sottile confine, ma una vasta zona grigia, dove gli stati danno vita a quella che viene definita competizione strategica, utilizzando in diverse combinazioni i quattro elementi che formano il potere di uno stato: diplomatico, militare, economico e informativo. Proprio quest’ultimo fattore, complice la pervasività delle tecnologie digitali, ha assunto una rilevanza senza precedenti, per la semplice ragione che siamo diventati bravissimi a conservare qualsiasi dato e quindi potenzialmente è possibile sapere proprio tutto di tutti. Secondo le previsioni dell’Unione Europea, entro il 2025 la quantità di dati gestita su scala globale potrebbe raggiungere i 175 zettabyte (175 seguito da 21 zeri). Una quantità di informazioni impossibile da governare per un essere umano, ma qualcuno promette che quanto a noi negato sarà possibile per le intelligenze artificiali. (Alessandro Curioni – Intelligenza artificiale, etica e conflitti, 21 settembre 2024 «il Sole 24 ore»)

Valutare le cause, le conseguenze e il risultato ultimo dei recenti attacchi israeliani di carattere digitale ai militanti e ai capi di Hezbollah, è qualcosa che si potrà fare soltanto più avanti nel tempo. Anche se, a giudizio di molti esperti, al momento attuale gli assassinii mirati e il terrorismo impiegati dall’IDF e dai suoi ipocriti alleati americani non sembra essere in grado di piegare la resistenza e l’azione militare anti-sionista sia a Gaza che in Libano. Resta ancora aperta, poi, la possibile azione militare contro l’Iran che però, così come del resto in Libano una volta messi gli stivali per terra, richiederebbe il pieno e dichiarato appoggio militare statunitense ad una guerra sul fronte mediorientale.

Un’azione militare totale che, nella migliore tradizione statunitense e occidentale, ha però bisogno di una “giusta causa” ovvero di un attacco via terra e via aria diretto da parte del fronte sciita sul territorio israeliano. Cosa che al momento attuale gli interessati evitano per non cadere nella trappola organizzata da Washington e Tel Aviv e non soltanto perché indeboliti dai ripetuti attacchi mirati contro comandanti e membri delle loro forze armate. Che, comunque, nel 2006, nonostante le distruzioni portate in Libano dai bombardamenti dell’aviazione dello Stato ebraico, bloccarono e di fatto sconfissero le truppe israeliane costringendole al ritiro dopo un’avanzata di pochi chilometri sul suolo della terra dei cedri.

I guerrafondai, quelli che vogliono prendere il mondo a manate si dichiarano sempre innocenti. I disordini non li hanno inventati loro, diamine… Agiscono, reagiscono, si difendono. Non cominciano nulla, semmai sono gli altri…[…] Prendete Beniamino Netanyahu. Sguazza dasempre nella confusione.[…] La vendetta a Gaza è un rompicapo militare che, dopo un anno, appare senza uscita […] Allora che fare? Cambiare scenario, diversioni, nuovi campi di battaglia più arabili, un cocktail sciagurato a cui tutti coloro che sono a corto di idee purtroppo restano affezionati. Il turbolento fronte Nord è lì per questo. Netanyahu dunque ha bisogno che Hezbollah lo attacchi, i missili che cascano qua e là non bastano, sono ordinaria amministrazione. Non bastano a giustificare una rappresaglia colossale, una Gaza bis su cui si possa infierire in permanenza. […] Bene! Ma se gli sciiti della Bekaa non collaborano, non «scavalcano» la linea rossa? La necessità della vittoria stimola il desiderio e la capacità di darle una mano1.

Alle osservazioni del giornalista torinese occorre aggiungere soltanto che il tutto ha però bisogno anche di un peloso aiuto americano che, pur fingendo di cercare una soluzione altra al conflitto regionale, lo inciti all’azione. Magari per eliminare vecchi nemici come quell’ Aqil, responsabile di aver organizzato l’attentato contro la caserma dei marines a Beirut nel 1983. Come ha affermato il consigliere per la Sicurezza nazionale della Casa Bianca, Jake Sullivan: «E’ qualcuno che gli Stati Uniti avevano promesso di portare davanti alla giustizia molto tempo fa. Tante famiglie vivono ancora nel dolore provocato dalle sue azioni. E ogni volta che un terrorista che ha ucciso degli americani viene consegnato alla giustizia è un risultato positivo»2.

Inutile sottolineare come per il portavoce della Sicurezza nazionale “assicurare alla giustizia” e “assassinio mirato” siano di fatto sinonimi, atti soltanto a mascherare le azioni terroristiche portate avanti in tutto il mondo ormai da anni dalle forze armate statunitensi e israeliane, là dove occorre, per interposta persona. Ma queste riflessioni sulle motivazioni degli attentati in Libano e a Beirut, così come quelle sui maneggi delle borghesie arabe per liberarsi dell’”asse della resistenza” e indebolire l’Iran3, fanno ormai parte di una storia passata. La Storia di una terza (o quarta?) guerra mondiale già in atto e che soltanto il pieno dispiegarsi dello scontro tra Stati Uniti e Cina porterà al suo pieno compimento, anche per quanto riguarda il fronte ucraino.

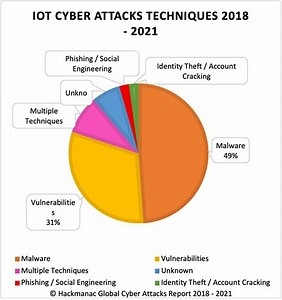

Quello su cui occorre invece riflettere sono invece le nuove modalità di guerra imposte dall’evolversi dell’IA e del cosiddetto IoT (Internet of Things), Internet delle cose, alla guerra in atto. Guerra che se già ha prodotto l’uso su larga scala dei droni pilotati da remoto come micidiali strumenti di distruzione adottati su tutti i fronti delle guerre in corso e l’uso di missili di ogni tipo, genere ed età (dai razzi Katjuša di fabbricazione russa, risalenti ancora alla seconda guerra mondiale a quelli più recenti e ipersonici oppure alle cosiddette “bombe plananti” dotate di una certa intelligenza operativa nella scelta degli obiettivi da colpire una volta lanciate dai bombardieri), nel corso degli ultimi giorni ha visto un ulteriore salto di qualità, con l’uso di strumenti quali cercapersone, smartphone, computer o, come è stato segnalato ma senza certificazione ufficiale, pannelli solari, come armi.

Già da tempo si sapeva della possibilità di individuare soggetti e bersagli attraverso l’uso sprovveduto dei telefonini e degli smartphone, cosa per cui recentemente il leader di Hezbollah aveva consigliato ai militanti e responsabili operativi di utilizzare i cerca persone per tenersi in contatto, mentre Osama Bin Laden, Messina Denaro e Yahya Sinwar hanno sempre preferito comunicare per mezzo di “pizzini” consegnati a mano. Ma i recenti attacchi terroristici israeliani nei confronti di militanti, ma anche civili, libanesi hanno aperto una finestra sul possibile uso e le finalità intrinseche racchiuse nell’intelligenza digitale degli oggetti di uso quotidiano.

Certo, è possibile che l’operazione del Mossad e del gruppo 8200, l’Unità di guerra cibernetica capace d’intercettare tutto quanto viene detto o scritto sui canali di comunicazione nemici e alleati, attraverso cui è stato possibile colpire i vertici di militari di Hezbollah sia con i cercapersone che con i missili sganciati da due F 35 israeliani sul quartiere di Dahiya, alla periferia meridionale di Beirut, sia stata preparata con cura certosina nel corso di anni. Basterebbe infatti leggere un romanzo come La Tamburina di John Le Carré che, pur risalente agli anni Ottanta, è ancora estremamente utile per spiegare le sottigliezze, gli accorgimenti, la pazienza e le astuzie con cui i servizi israeliani operano in ogni angolo del mondo.

Ma tutto ciò non basta ancora: reti operative spionistiche e di intelligence e ditte fasulle prestanome costituiscono soltanto uno degli aspetti della questione. L’altro è costituito dalla diffusione delle tecnologie digitali che da strumento di possibile controllo si sono trasformate anche in strumenti da usare direttamente nel corso delle guerre. Sia tra gli Stati che civili, non solo più come indicatori della posizione di chi li usa, ma come autentiche armi.

D’altra parte, da tempo, si discute della sicurezza delle rete e degli oggetti ad essa collegati oppure della possibilità di incendio ed esplosione delle batterie al litio, sia che si tratti di smartphone oppure di auto elettriche.

La batteria dei cercapersone esplosi infatti dovrebbe essere una batteria al litio, esattamente come quella dei nostri smartphone. Per rispondere a questa domanda bisogna guardare a qualche caso di cronaca del passato Nel 2016 Samsung ha presentato il Galaxy Note 7, uno smartphone tra i più potenti usciti in quell’anno. Questo dispositivo è diventato noto alle cronache proprio per le esplosioni. Un difetto di fabbrica, presente soprattutto nei primi modelli commercializzati, provocava un surriscaldamento delle batterie. Da qui partiva un effetto a catena che portava prima le batteria a gonfiarsi e poi a prendere fuoco. Il problema era così evidente che alcune compagnie aeree hanno vietato ai passeggeri di portare il dispositivo sul mercato. Samsung alla fine ha ritirato il modello. Le batterie al litio che abbiamo nei nostri dispositivi elettronici non sono tutte uguali. In base alla tecnologia con cui sono costruite hanno reazioni diverse alle sollecitazioni esterne. […] Negli ultimi anni sono emersi diversi casi di incidenti che hanno coinvolto le Tesla. Parliamo di batterie diverse, sia per le dimensioni che per le composizione. Anche in questo caso però vediamo delle caratteristiche simili. In caso di incidente le batterie non sono direttamente esplose ma hanno preso fuoco4.

Anche per il Corpo Nazionale dei Vigili del Fuoco la frequenza e la gravità degli incendi causati dall’impiego di accumulatori con batterie agli ioni di litio è diventata una vera e propria emergenza, tanto da indurli a realizzare un corposo documento (586 pagine) che affronta in maniera esaustiva tutte le problematiche di gestione in sicurezza, lungo tutto il ciclo di vita, delle batterie agli ioni di litio sempre più utilizzate nell’elettronica di consumo, nei veicoli elettrici e per lo stoccaggio di energia prodotta da fonti rinnovabili.

I fattori che le possono rendere pericolose e causare incendi sono diversi:

– un surriscaldamento dovuto alla temperatura esterna o all’esposizione diretta alla luce del sole,

– una carica eccessiva e prolungata,

– la perforazione dovuta a un urto.

E quando invecchiano sono ancora più sensibili a questi fattori di rischio termici, elettrici e meccanici, che portano ad eventi indesiderati, spesso conseguenza l’uno dell’altro, quali il rigonfiamento della cella (swelling), l’emissione di gas e vapori dal dispositivo di sfogo (venting) e l’innesco di reazioni esotermiche (thermal runaway) con rapido aumento della temperatura e della pressione, con conseguente incendio o esplosione5.

Tralasciamo adesso i problemi collegabili all’uso delle batterie al litio per addentrarci invece nel labirinto delle differenti applicazioni e intelligenze digitali usate quasi quotidianamente da tutti.

Mentre ci si interroga su quale sia il peso della guerra cyber nel conflitto tra Russia e Ucraina, basterebbe fare un piccolo sforzo di astrazione e proiettare in un futuro non molto lontano quello che vediamo a trarne una debita conclusione. Facciamo un passo alla volta e diamo uno sguardo a quale sarà il nostro radioso futuro grazie alle tecnologie dell’informazione. Con diverse velocità, tutti i Paesi del mondo sono proiettati verso la digital transformation, termine vago e utilizzato in maniera ondivaga. Forse sarebbe più comprensibile se si parlasse di grande convergenza, ovvero quel processo che progressivamente interconnetterà tutte le tecnologie digitali. In effetti esse sono più numerose di quanto si possa pensare e per anni sono state separate, alcune completamente altre meno. L’esempio più evidente riguarda il mondo IT, a cui appartengono software e hardware che la stragrande maggioranza delle persone utilizza per lavorare, e quello OT (Operational Technology), che comprende i sistemi industriali destinati a gestire milioni di macchinari e strutture compresi acquedotti, reti elettriche, impianti ferroviari. Un terzo ambito è l’Internet delle Cose, diciamo quelle più piccole: dalle prese elettriche ai termostati di casa per arrivare fino ai dispositivi di quella che si chiama telemedicina. Si tratta di una quantità enorme di oggetti (in Italia sono circa 95 milioni) accomunati tutti dall’aggettivo “smart”. L’obiettivo è l’integrazione di tutte queste tecnologie per raggiungere livelli di servizio e di efficienza impensabili. […] Ecco, alla fine, che giunge l’ultima e forse più potente delle tecnologie: l’intelligenza artificiale, sistemi specializzati e addestrati a gestire enormi basi dati per estrarre conoscenza e quindi suggerire la giusta decisione. Ecco la grande convergenza, e la sua apoteosi sarà rappresentata dalla Smart City6.

Che questi sistemi siano stati e siano tutt’ora facilmente attaccabili è cosa risaputa, anche se spesso il maggiore allarme proviene dai rischi connessi all’uso di dati personali e bancari oppure al sabotaggio hacker di reti di servizio. Pericoli segnalati con dovizia di particolare in riviste e articoli specializzati.

Ogni singolo sistema tecnologico che ho citato presenta dei punti deboli. I sistemi OT hanno cicli di vita molto lunghi, spesso pluridecennali: questo significa che i software che li supportano sono obsoleti e presentano delle vulnerabilità note che non saranno mai corrette. Una volta connessi a Internet saranno raggiungibili attraverso i sistemi IT, esponendo le loro debolezze potenzialmente a chiunque. Il mondo dell’Internet delle Cose è già popolato da svariati miliardi di oggetti, il più delle volte connessi in rete senza alcun tipo di autenticazione. Allo stato attuale la gestione dei dispositivi domestici è affidata nella maggior parte dei casi ai singoli cittadini che dovranno occuparsi anche degli aspetti di sicurezza. A tutto questo aggiungiamo l’intelligenza artificiale la cui fragilità è pari alla sua potenza. È stato dimostrato che modifiche nelle basi dati con cui vengono addestrate oppure nei dati di input le inducono a commettere errori molto grandi. […] L’accessibilità dei sistemi, la complessità gestita da molteplici intelligenze artificiali specializzate che dialogheranno tra loro e l’insieme delle diverse debolezze di ognuna delle tecnologie produrranno una moltiplicazione e dilatazione dei rischi proporzionale alle opportunità. Se c’è del vero nell’affermazione che le auto a guida autonoma potrebbero quasi azzerare gli incidenti stradali, altrettanta verità vi è nella considerazione per cui un malware inserito nei sistemi di aggiornamento delle autovetture smart potrebbe causarne in dieci secondi centinaia di migliaia. Ora possiamo trarre almeno quella conclusione di cui scrivevamo al principio ponendoci una domanda: per colpire una smart city saranno più efficaci ed efficienti i missili o i virus informatici7?

Glenn Gerstell, per anni consigliere generale della National Security Agency, ha recentemente osservato sul «New York Times», a seguito degli attacchi israeliani, che le esplosioni sincronizzate di dispositivi wireless attivate dall’intelligence israeliana contro le milizie islamiche libanesi, rappresenta una impressionante anticipazione dell’accelerazione digitale della guerra. “Questo potrebbe essere il primo e spaventoso scorcio di un mondo in cui, in definitiva, nessun dispositivo elettronico, dai nostri cellulari ai termostati, potrà mai essere considerato completamente affidabile”.

Mentre Alessandro Curioni, esperto in sicurezza informatica ed ex- direttore del Centro di Ricerca IBM di Rüschlikon, si è spinto più in là nella riflessione immaginando come in un conflitto caratterizzato da una cyber war come quello in corso su più fronti anche le caldaie controllate da remoto potrebbero trasformarsi in micidiali strumenti di distruzione di interi stabili oppure di singoli appartamenti8, così come avvenne già durante il bombardamento di Dresda nel 1945 quando migliaia di persone morirono letteralmente bollite vive nelle cantine usate come rifugi antiaerei in cui avevano trovato riparo a causa del surriscaldamento e successiva esplosione delle caldaie a causa dell’innalzarsi della temperatura esterna dovuta all’uso di bombe incendiarie al fosforo da parte dell’aviazione alleata9.

Tutto ciò deve spingerci a riflettere su come tecnologie apparentemente docili e sistemi apparentemente intelligenti costituiscano in realtà, non per complotto programmato ma per semplice costrutto definito dal tempo in cui si vive, un autentico inserimento delle attività belliche in ogni ambito della vita civile, dimostrando come la guerra non costituisca un “errore” nel contesto del modo di produzione capitalistico, ma una costante mentre soltanto la cosiddetta pace, per quanto momentanea, può essere ritenuta “impropria”.

Ma oltre a questo ancora un’altra riflessione si impone a proposito di Intelligenza Artificiale e del suo uso così come è stato immaginato. Talvolta anche a “sinistra” e soprattutto in ambito fantascientifico. Una IA che se lasciata fuori controllo potrebbe essere causa di attacchi nei confronti della specie umana, ma che se usata con piena coscienza potrebbe costituire un’occasione evolutiva per la specie stessa e contribuire al miglioramento delle sue condizioni di vita e dell’organizzazione sociale. Sostanzialmente una visione culturalista, riformista e progressista che annulla l’azione di classe e della specie per il necessario ribaltamento politico delle strutture di governo ed economico-proprietarie legate all’attuale modo di produzione.

Un dibattito che fu particolarmente vivace, fiducioso e ottimistico, al limite della naiveté, nell’ambito del primo Cyberpunk e dei manifesti cyber degli anni Ottanta e Novanta, soprattutto a proposito dell’integrazione tra mente umana, rete e AI oppure della democrazia rappresentata dall’uso delle rete, che allora si andava appena delineando, e che ancora oggi attraverso il post-umanesimo o il trans-umanesimo oppure ancora per mezzo della corrente letteraria del Solarpunk si illude di poter utilizzare gli stessi strumenti per superare l’esistente senza per forza ricorrere agli obbligatori strumenti politici della lotta di classe e della rivoluzione.

Un dibattito di fatto reso nullo dall’attuale attività di controllo dell’enorme quantità di dati, Big Data, che da semplice strumento di controllo dei gusti e delle tendenze degli utenti dei social e di Internet si è trasformato in strumento di violenza e distruzione omicida, sia individuale che collettiva. Uno strumento totalmente sfuggito alle mani degli idealisti della rete e dell’IA e che ormai soltanto i signori del traffico delle informazioni e della guerra possono usare a proprio vantaggio.

Come dimostra anche il recente spostamento verso posizioni trumpiane e ultra-conservatrici, ma fa lo stesso per quelli ancorati al progetto “democratico” della Harris, dei miliardari più rappresentativi di quella che nel periodo sopracitato fu vista come l’utopia “hippie-cibernetica” della Silicon Valley10.

-

Domenico Quirico, Quelle linee rosse disegnate apposta per costringere il nemico alla guerra, 20 settembre 2024 «La Stampa» ↩

-

Paolo Mastrolilli, Israele-Libano, raid e missili. Gli Usa: “Evitare l’escalation”, 22 settembre 2024 «la Repubblica» ↩

-

F. Paci, Intervista a Gilles Kepel: “Netanyahu fa il lavoro sporco che nessuno vuole fare”, 23 settembre 2024 «La Stampa» ↩

-

Valerio Berra, Perché non è possibile che i nostri smartphone esplodano per un attacco hacker, 18 settembre 2024. ↩

-

Clio Gargiulo, Batterie al lito: in aumento gli incendi, 3 gennaio 2023. ↩

-

A. Curioni, La convergenza fragile dei sistemi digitali e le opportunità del futuro, 7 aprile 2022 – «il Sole 24 ore». ↩

-

Ivi. ↩

-

A. Curioni, La vera vulnerabilità è nell’Internet delle cose, 21 settembre 2024 «il Messaggero» ↩

-

Su tale drammatico bombardamento, durato più giorni, si vedano: F. Taylor, Dresda. 13 febbraio 1945: tempesta di fuoco su una città tedesca, Arnoldo Mondadori editore, Milao 2005: J. Friedrich, La Germania bombardata, Arnoldo Mondadori Editore, Milano 2004: W.G. Sebald, Storia naturale della distruzione, Edizioni Adelphi, Milano 2004; K. Vonnegut jr., Mattatoio n.5 ovvero la crociata dei bambini, Arnoldo Mondadori Editore, Milano 1970. ↩

-

Si veda G. Riotta, Silicon Valley. In fondo a destra, 22 settembre 2024 «la Repubblica» ↩